정보보안 예산안을 위장한 악성코드 문서파일이 나타나 사용자들의 주의가 요망된다

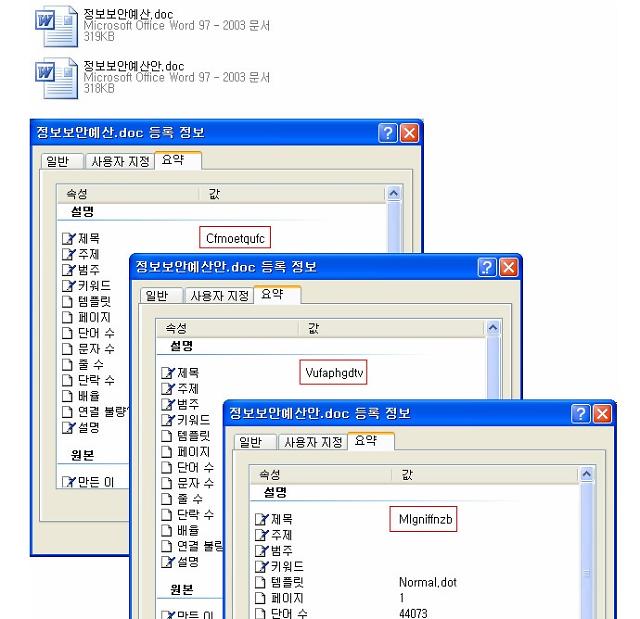

정보보안 예산 문서 형태로 위장한 악성파일은 3가지 형태의 변종이 발견됐으며, 모두 유사한 형태의 한글 파일명으로 발견됐다. 2개는 ‘정보보안예산안.doc’ 나머지 1개는 ‘정보보안예산.doc’ 이름을 가지고 있다.

DOC 악성파일이 실행되면 ‘보안 경고’창이 나오면서 화면에는 알 수 없는 내용만 보여진다. 이 때문에 일부 이용자는 매크로 기능의 제한으로 인하여 정확한 내용이 보여지지 않는 것으로 착각할 수 있고, 공격자는 이렇게 이용자 심리를 이용하기 위해서 고의로 조작된 화면을 보이도록 만든 것으로 추정된다.

그러나 이용자가 무심코 매크로 기능을 활성화한 후 동작시킬 경우 컴퓨터에 EXE 형태의 악성파일이 이용자 몰래 추가로 생성되고 실행된다.

악성파일은 특정 원격 서버위치로 접속하여 추가 명령수행을 시도하게 되며, 환경조건에 따라 추가 악성파일이 다운로드될 수 있다. 추가로 설치되는 악성파일에 따라서 내부 네트워크의 중요한 기밀정보가 외부로 노출될 수 있으므로 각별한 주의가 필요하다.

잉카인터넷 관계자는 “이 기법은 보안제품 탐지 우회 및 악성파일 추가 설치 목적 등으로 이미 2011년 경에도 일부 보고된 바 있고, 꾸준히 이용되고 있는 공격기법 중에 하나”라며 “문서파일 확장자에 이상한 점이 없는지 세심하게 살펴보는 보안 습관이 중요하다”고 당부했다.

또 그는 “지능형 표적공격은 특정 기업이나 기관을 상대로 지속적인 공격을 수행한다. 대다수가 문서파일의 보안 취약점을 이용하지만 제로데이(Zero-Day) 공격이 아닌 경우 성공확률이 상대적으로 낮기 때문에 문서파일처럼 위장한 악성파일도 주의를 해야 한다”고 덧붙였다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[포토] 아침 추위가 빚은 풍경](https://image.ajunews.com/content/image/2024/12/17/20241217114825954467_388_136.jpg)

![[포토] 한동훈, 당 대표직 사퇴합니다](https://image.ajunews.com/content/image/2024/12/16/20241216114507341351_388_136.jpg)

![[포토] 서울구치소 향하는 조국 전 대표](https://image.ajunews.com/content/image/2024/12/16/20241216115309417644_388_136.jpg)

![[포토] 국민의힘에 나온 찬성표 12명](https://image.ajunews.com/content/image/2024/12/14/20241214180843406236_388_136.jpg)