노동조합에 가입한 인원들과 접속하는 인원들이 대부분 현업에 종사하고 있는 직원이라고 볼 때 유포된 악성코드는 내부 침투용도로도 다양하게 사용될 수 있으며, 중요 기밀이 유출될 가능성도 있어 주의가 시급하다.

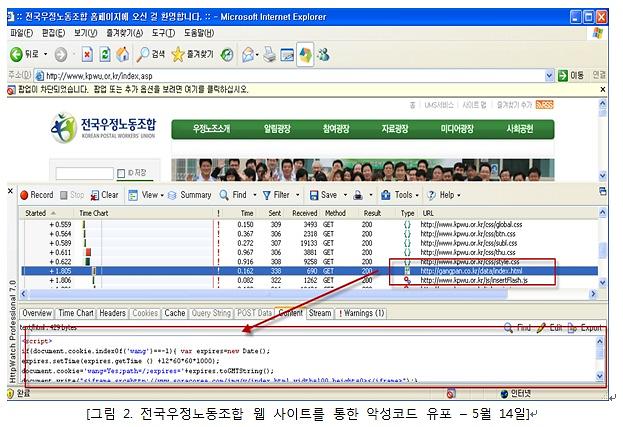

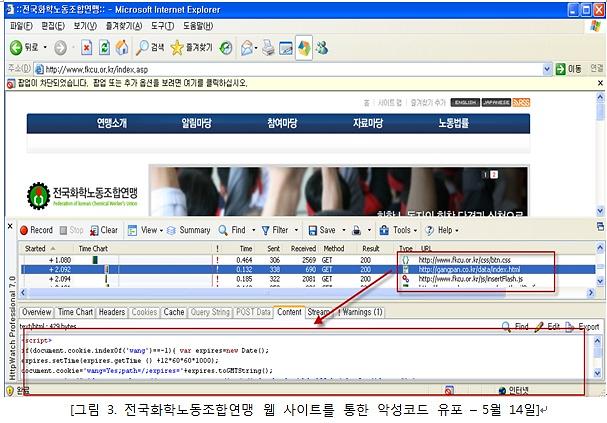

국내 보안기업 빛스캔은 한노총, 우정노조, 화학노조 등 국내 노동조합사이트들에서 최근 2~3주 가량 지속해서 악성코드 감염이 발생됐다고 16일 밝혔다.

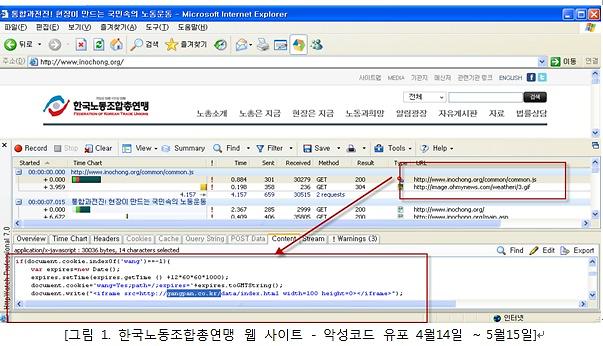

노동조합의 대표적인 한국노동조합총연맹 웹 서비스는 악성코드 유포가 지난 4월 14일경부터 계속되고 있다.

빛스캔측은 "우정노조와 화학노조의 경우에는 전국의 우체국과 화학 관련 산업 종사자들을 악성코드에 감염 시킨 이후 추가적인 공격을 통해 영향을 미칠 수 있으므로 높은 수준의 주의가 필요하다"고 경고했다.

최근 유포이력을 살펴보면 한국노동조합총연맹은 4월 14일 ~ 5월 14일 까지 악성코드의 영향을 받았으며, 일부는 대량 감염을 위해 형성된 다단계유포망(MalwareNet)과 결합돼 유포하는 현상도 관찰됐다.

웹 사이트를 통해 접속자를 공격하는 기법은 공다팩(Gondad Pack) 이 사용됐다. 특히, 악성링크가 시간차이를 두고 교체되는 과정에서 기존에는 공격도구는 바뀌지 않았으나, 이번에 이용되는 과정에서는 공격도구도 함께 바뀌는 모습도 관찰되었으며 이들은 모두 파밍 악성코드로 확인됐다.

이들은 파밍 악성코드 기능 외에도 원격에서 통제되는 백도어 기능(좀비PC)도 동시에 가지고 있는 상태라서 위험성은 개인의 금융정보 탈취에만 국한 되는 것은 아니다.

현재 노동조합 관련 사이트를 크롬으로 방문 시에는 경고창이 활성화되는 것을 볼 수 있으며, 유포됐음을 간접으로 확인 할 수 있다.

빛스캔측은 "노동조합을 대상으로 한 악성코드 유포 시도가 많지는 않았지만, 최근 4월초에 지속적으로 발견이 되고 있다"며 "웹 서비스를 통해 악성코드가 유포되거나, 최종 악성파일이 업로드 되는 상황은 이미 공격자가 내부에 대한 접근 권한을 가진 상황일 것"이라고 내다봤다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[날씨] 봄날씨 왔네…수도권 미세먼지는 나쁨](https://image.ajunews.com/content/image/2025/03/09/20250309184801379751_258_161.jpg)

![[포토] 취재진 앞에 선 심우정 검찰총장](https://image.ajunews.com/content/image/2025/03/10/20250310102750717835_388_136.jpg)

![[포토] 윤석열 대통령, 서울구치소 앞 지지자들에게 인사](https://image.ajunews.com/content/image/2025/03/08/20250308184125904799_388_136.jpg)

![[포토] 윤석열 대통령, 52일만에 관저로 복귀](https://image.ajunews.com/content/image/2025/03/08/20250308184242645541_388_136.jpg)

![[포토] 검찰에 즉시 항고 촉구하는 더불어민주당](https://image.ajunews.com/content/image/2025/03/08/20250308142539912528_388_136.jpg)

![[속보] 공군 1번기 조종사, 위도 좌표 잘못 인지해 오폭 발생](https://image.ajunews.com/content/image/2025/03/10/20250310103716158687_388_136.jpg)