문제는 해킹당한 광고 배너가 취약성을 수정하지 않고 방치, 1년이 지나 당시보다 10배 이상의 피해를 유발시켰다는 점이다. 관련 전문가들은 "문제가 발생됐을 당시 문제의 원인을 제거해야 피해를 막을 수 있다"며 기본을 지킬 것을 당부했다.

빛스캔은 지난 18~19일 드림서치(DreamSearch)라는 광고업체의 배너가 해킹을 당해 배너에 악성링크가 삽입, 광고를 이용한 정상적인 웹사이트 약 400여곳 이상에 악성코드 유포에 이용된 사례가 발견됐다고 21일 밝혔다. 과거 드림서치는 2012년 12월 첫주에도 해킹 당해 당시 약 30여곳 이상 사이트에 악성코드를 유포한 바 있다.

드림서치를 통한 악성코드 유포는 여러 사이트에 포함된 공용링크를 수정함으로써 최소 30여개 이상의 웹사이트에서 동일한 악성코드를 방문 즉시 감염시키는 대량 감염사태를 유발했다.

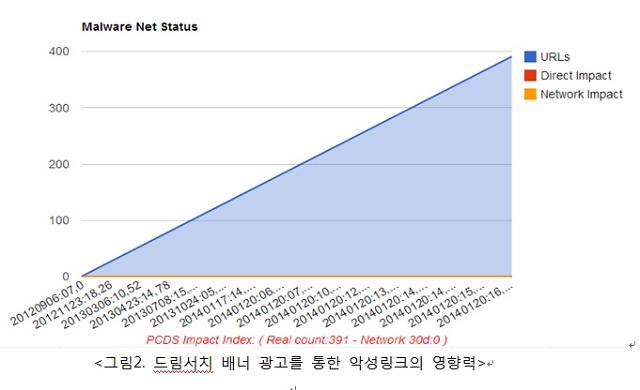

빛스캔 PCDS(Pre Crime Detect Satellite) 영향력 판정 결과 지난 18~19일 양일 공격동안 최소 400여개의 웹서비스가 영향을 받은 것으로 나타났으며, 대부분 쇼핑몰 등 다양한 중소업체에서 드림서치 공용모듈로 사용하고 있었다.

쇼핑몰들의 다수는 국내 웹서비스 전체 순위에서 500위 이내에 포함되는 곳들이 다수 포함돼 있었고 방문자 비율이 높은 곳들이 상당수 포함 되어 있어서 공격에 의해 좀비 PC로 이용되어 2차 피해를 발생 시키거나, 파밍 관련된 피해가 높은 수준으로 나타날 가능성이 있다.

드림서치 배너 광고를 통한 악성링크의 영향력

오승택 빛스캔 과장은 "공격자가 악성코드 감염확대를 위해 취하는 전략은 ▲방문자가 많은 사이트를 직접 해킹한다. 이후 소스코드 변경을 통해 방문즉시 실행하도록 한다 ▲광고 및 배너, 검색 서비스와 같이 다른 여러 웹서비스들에 포함되어 있는 공용 서비스를 공격해 권한 획득을 한 이후 소스를 변경한다의 2가지다"며 "이번 건과 같이 광고 배너를 공격하면 한번에 큰 효과를 얻을 수 있어 공격자들이 선호하는 방식"이라고 말했다.

또 그는 "악성 링크 삽입은 해당 서버에 대한 권한을 공격자가 확보하고 있다는 것을 의미하며, 광고 배너를 운영하는 서버에 대한 충분한 보안 검토 및 대책을 강구하지 않는다면 악성링크의 삽입은 앞으로도 꾸준히 반복될 수 밖에 없다"며 "더욱이, 그 피해는 드림서치가 아닌 광고를 집행하는 정상적인 웹사이트를 방문하는 일반인이라는 점에 더욱더 심각하다"고 덧붙였다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)