보안전문회사 빛스캔은 정철 어학원을 통해 악성링크가 15일 5시에 첫 발견된 후 3차례 악성링크가 변경, 유포됐다고 17일 밝혔다.

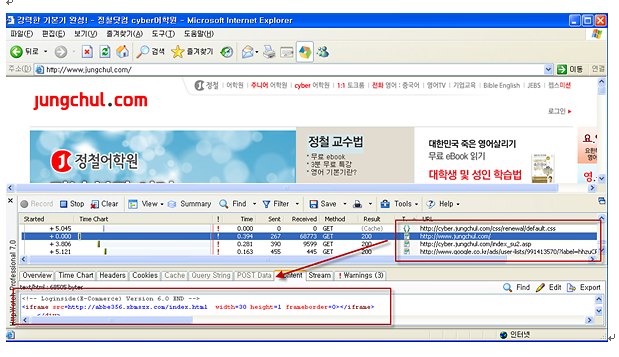

정철어학원 웹 사이트에 악성링크 탐지 정황– 3월 15일

잦은 변경을 한 이유로는 탐지장비 및 악성링크 차단을 우회하기 위한 목적이라고 이 회사측은 분석했다.

또한 악성링크내의 공격코드를 분석해보면 최근 9개 취약성을 사용하고 있는 공다팩을 사용한 것으로 파악됐다.

자바 취약점(7종)+IE(1종)+플래시(1종) 이 사용된 복합적인 공격으로 구성되어 있으며, 어느 한 취약점에 노출되기만 하라도 악성코드에 감염되게 하는 용의주도한 모습을 보여주고 있다.

오승택 빛스캔 과장은 "최근 어학원을 중심으로 한 유포는 2012년에 이익훈 어학원을 시작으로 해커스까지 비교적 학원 생 수가 많은 사이트를 중심으로 유포가 되는 경향을 보이고 있다"며 "이전 사례를 비추어 보았을 때 한 주가 아닌 연속적으로 악성코드 유포지에 이용되었던 모습을 보인 만큼 정철 어학원도 앞의 사례와 비슷할 것"이라고 분석했다.

정철 어학원 URL이 유포지 및 경유지로 사용된 정황

오 과장은 "지속적인 악성코드 유포 사이트로 활용이 되지 않기 위해서는 현재 임시적인 악성링크를 삭제하는 방안이 아닌 근본적인 통로 차단을 원천 봉쇄하여 다시 활용 될 수 없게 하는 방안을 강구해야한다"며 "2013년의 3.20 대란에서 보듯 백신이 감지하지 못하는 악성코드가 내부로 침입해 좀비PC를 확보하게 된다면 어떻게 되는지를 절실하게 경험한 바가 있다.또 다시 재발 되어서는 안될 것"이라고 강조했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)