KT는 특정 IP에서 하루 34만 건의 접속이 이뤄졌는데도 감지하지 못한 것으로 나타났다.

이번 범죄를 저지른 해커는 3개월간 KT 홈페이지에 1266만번 접속한 것으로 확인됐다.

미래창조과학부는 25일 KT 홈페이지 해킹을 통한 개인정보 유출 사건과 관련, 해킹경로 및 해킹수법에 대한 민관합동조사단의 조사결과를 발표하고 이같이 밝혔다.

민관합동조사단이 KT에 남아 있는 최근 3개월간 홈페이지 접속 기록 538GB 분량을 조사한 결과, 해커가 1266만번 접속한 기록을 확인했다.

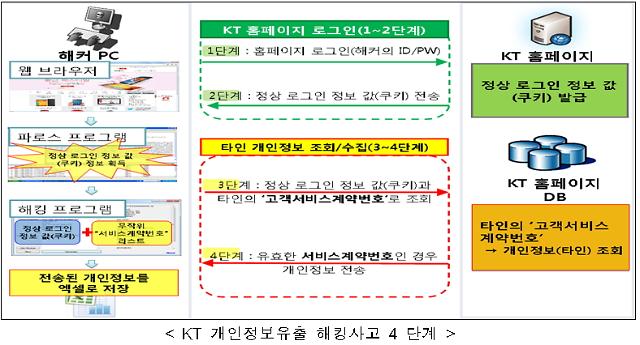

해커의 해킹 절차는 해커ID 로그인, 타인 고객번호 변조, 취약 홈페이지 접속, 타인 개인정보 수집 등 총 4단계로 이뤄진 것으로 나타났다.

또 짧은 시간 동안 많은 개인정보 해킹을 위해 자동화된 프로그램을 제작·사용한 것으로 확인됐다.

해커들은 정상 로그인 정보 값을 얻기 위해 파로스프록시 프로그램을 사용하고 수만 개의 난수를 만들어 프로그램을 읽어들여 고객서비스예약번호를 조회할 수 있도록 하는 프로그램을 제작해 사용했다.

해킹은 사용자의 고객서비스계약번호에 의해 조회되는 KT의 홈페이지 프로그램에서 타인의 고객서비스계약번호 변조 여부를 확인하지 않는 취약점을 악용해 이뤄졌다.

개인정보 조회 시 고객서비스계약번호의 본인 여부를 검증하는 단계 없이 홈페이지가 제작됐고 보안장비 접속 기록를 분석한 결과 특정IP에서 하루 최대 34만 1000건을 접속했으나 KT가 감지하지 못한 것으로 드러났다.

KT는 IP 감지 시스템을 운영하고 있으나 이 같은 특정IP의 대규모 접속을 감지하지 못한 것으로 나타나 완벽한 운영이 되지 않은 것으로 추정된다.

인터넷진흥원 관계자는 “KT가 IP 감지 시스템을 운영하고 있지만 운영방식에 따라 이를 감지하지 못할 수도 있다”고 설명했다.

조사단은 추가적인 해킹프로그램을 조사한 결과 정당한 가입자 여부 확인 없이 조회 가능한 9개 홈페이지 취약점이 확인됐고 올레닷컴 외 다른 KT 홈페이지로 접속하는 기록 8만 5999건이 확인돼 검찰‧경찰 및 방송통신위원회 등과 관련 정보를 공유하고 KT에 보안조치를 요청하기도 했다.

미래부는 추가적인 유사피해를 방지하기 위해 통신사, 포털, 쇼핑몰, 웹하드 등의 업체에 취약점 점검ㆍ보완 조치를 하도록 요청하고 앞으로 사이버 공격에 신속하게 대응하기 위해 방통위·금융위·검찰·경찰 등 관계기관과 협력할 예정이다.

경찰은 지난 6일 KT 홈페이지를 해킹하고 개인정보를 탈취한 뒤 휴대전화 개통·판매 영업에 사용한 혐의로 전문해커 김모 씨와 정모 씨 등 2명을 구속했다고 밝혔다.

이들은 파로스프록시라는 프로그램을 사용해 KT 홈페이지를 해킹, 1년간 1170만 8875건의 정보를 유출한 것으로 나타났다.

이를 통해 981만 8074명의 개인정보가 유출된 것으로 드러났다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)