해당 악성코드는 국내의 다수 웹사이트를 통해 웹 브라우저 및 웹 브라우저 플러그인의 취약점을 이용, 유포됐으며 하우리 취약점 공격 사전차단 솔루션인 'APT 쉴드(Shield)' 관제를 통해 발견됐다.

이번에 발견된 신종 파밍 악성코드는 기존의 파밍 악성코드와는 달리 감염될 경우 해커가 준비한 VPN 서버에 접속, 가상의 인터넷 네트워크를 구성하고 해당 네트워크를 통해 웹사이트에 접속하게 된다. 따라서 사용자가 인터넷뱅킹 사이트에 접속할 경우 해커가 구성한 가상 인터넷 세계의 가짜 파밍 인터넷 뱅킹 사이트로 접속하게 된다.

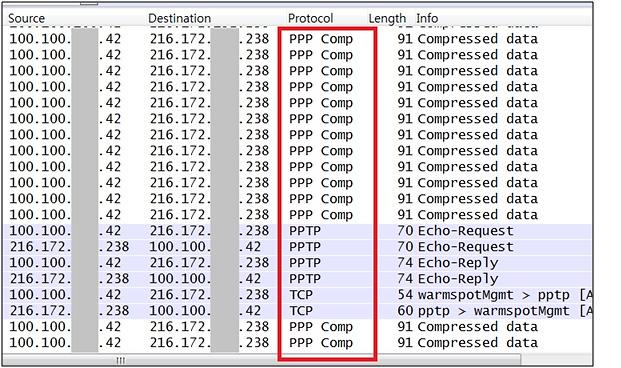

VPN 터널링된 암호화 채널을 통해 파밍 사이트 접속

VPN은 가상사설망으로 인터넷망을 전용선처럼 사용할 수 있도록 암호화된 통신 채널을 말한다. 따라서 암호화된 통신 채널을 이용하기 때문에 인터넷 서비스 제공업체(ISP)와 협력, 한국인터넷진흥원이 제공하는 파밍 알리미 서비스를 우회할 수 있다.

해당 악성코드에 감염되면 인터넷 뱅킹 사이트 접속 시 VPN을 통해 가짜 파밍 인터넷 뱅킹 사이트로 접속되고, 계좌비밀번호, 보안카드 번호 등을 입력하도록 유도하여 금융 개인정보를 절취한다.

또한 공인인증서를 특정 FTP서버로 전송하여 외부로 유출하며 추가로 원격제어용 악성코드를 다운로드한다.

하우리 최상명 차세대보안연구센터장은 “최근 신종 파밍 악성코드가 계속 등장하며 점점 진화하고 있다”라며 “감염되는 근본적인 원인의 대부분이 취약점 때문이므로 보안 업데이트를 꾸준히 실시하고 취약점 공격 차단 솔루션을 설치, 감염을 예방해야한다”라고 밝혔다.

금융 파밍 악성코드 감염을 예방할 수 있는 하우리의 취약점 공격 사전차단 솔루션인 '바이로봇 APT Shield”는 http://www.aptshield.co.kr '에서 무료로 다운받을 수 있다.

실제로 무료 취약점 공격 차단 솔루션을 통해 신종 VPN 파밍 악성코드가 차단된 화면

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)