RaaS는 일종의 맞춤형 대행 서비스로, 악성 프로그램 개발을 하지 못하는 일반인도 클릭 몇 번만으로 손쉽게 랜섬웨어 변종을 제작해 유포할 수 있게 해주는 사이버 범죄 유형이다.

새롭게 발견된 RaaS는 유창한 한국어를 사용한 메일 내용으로 사용자의 관심을 끌고 복구 방법 안내 역시 한글로 상세하게 설명하는 등 국내 유포에 특화된 것으로 확인됐다.

아울러 기존 한국형 랜섬웨어 공격에는 비너스락커(VenusLocker) 랜섬웨어가 흔히 사용된 반면, 이번 RaaS는 오토디크립트(AutoDecrypt)라는 명칭의 새로운 랜섬웨어로 제작된 특징이 있다.

한편 이번 RaaS 공격은 특정 이미지 도안 파일로 위장해 국내 다수의 이용자들에게 전송하는 형태로 유포됐다. 설문조사를 위해 첨부된 4가지 비공개 도안을 확인하라는 설명을 함께 덧붙여 호기심을 유발하고 있다.

첨부된 도안 파일은 확장자 숨김이 기본 설정인 윈도 폴더 정책으로 인해 정상적인 이미지 파일(*.jpg)로 보이지만, 실제로는 이중 확장자로 위장된 바로가기(*.lnk) 파일이다. 따라서 메일 수신자가 도안 이미지를 확인하기 위해 첨부된 파일을 실행하면 이미지로 위장된 랜섬웨어 파일이 자동으로 실행되고, 한컴 문서(*.hwp), MS오피스 파일 등 PC 내 중요한 자료가 암호화된다.

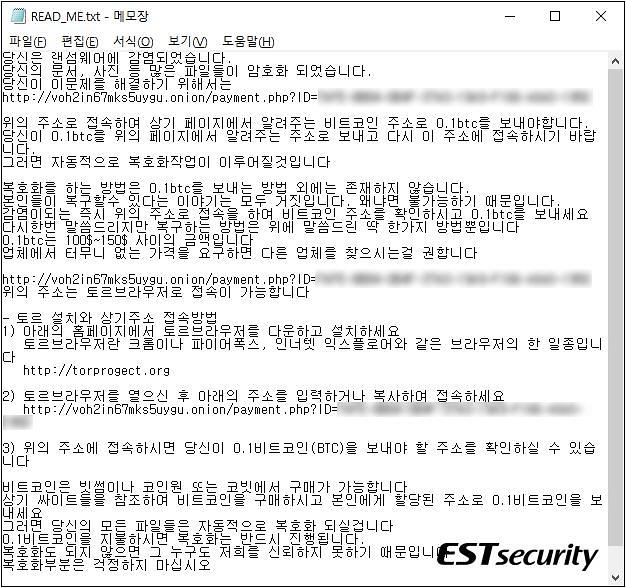

또한 파일 암호화 과정이 모두 끝나면 한글로 된 랜섬웨어 복구 안내 화면과 영문 음성 메시지(TTS, Text-To-Speech)로 랜섬웨어 감염 사실을 알려주며, 암호 해독(복호화)을 위해 비트코인 결제를 하도록 요구한다.

다만 기존 랜섬웨어 공격자들은 암호 해독 비용으로 1 비트코인을 요구했던 반면, 이번 공격자는 일종의 박리다매를 통해 높은 수익을 창출하기 위한 목적으로 기존의 10% 수준인 0.1비트코인(한화 18만원 상당)의 비교적 저렴한 비용을 요구하고 있다.

이 밖에도 공격자는 추적을 피하기 위해, 일반적인 검색 엔진으로 찾을 수 없어 범죄에 흔히 활용되는 딥웹의 한 종류인 다크웹(DarkWeb) 주소를 통해 복호화 키 구매 사이트로 접속을 유도한다.

공격자가 안내한 다크웹 주소는 특정 브라우저(토르 웹 브라우저)를 사용해야지만 접속할 수 있으며, 구매 페이지에 접속한 후에도 매 접속마다 비트코인 지갑 주소를 변경하는 등 치밀한 수법을 사용하고 있다.

김준섭 이스트시큐리티 부사장은 “새롭게 발견된 RaaS 역시 유창한 한국어를 사용하는 등 국내 사정을 잘 파악하고 있는 특정 공격자가 국내 이슈나 사용자 심리를 활용한 국지적 공격을 펼치고 있다”며 “갈수록 지능적으로 발전하고 있는 랜섬웨어 공격을 대비하기 위해서는 메일 첨부 파일 실행에 각별한 주의를 기울이고, 백신 프로그램을 통해 주기적인 검사를 하는 습관을 가져야 한다”고 당부했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)