이번 공격을 분석한 이스트시큐리티 시큐리티대응센터(ESRC) 박서현 연구원은 “공격에 사용된 피고 소환장 통지서 사칭 이메일은 유창한 한국어로 작성되어 있고, 불특정 다수에게 발송돼 메일 수신자가 현재 고소를 당한 상태이기 때문에 메일에 첨부된 URL 링크를 클릭해서 소환 관련 정보 지침을 확인하도록 유도한다고 설명했다”

이메일 수신자가 이같은 협박에 속아 첨부된 URL 링크를 클릭하면 또 다른 악성 URL로 연결됨과 동시에, 사이버 공격자에 의해 조작된 악성 워드 문서(*.doc)가 다운로드 된다. 이 문서를 열람하게 되면 ‘보호된 문서’라는 내용의 안내와 함께 상세 정보 보기를 위해 MS워드의 매크로 기능을 활성화하도록 유도한다.

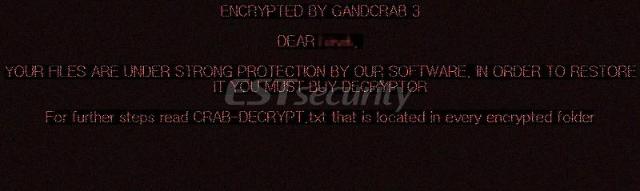

사용자가 매크로 기능을 활성화하면 그 즉시 보호된 문서라는 내용의 안내가 소환장 통지서 관련 내용으로 수정되며, 갠드크랩 랜섬웨어가 자동으로 다운로드 및 실행된다. 자동으로 실행된 갠드크랩 랜섬웨어는 PC에 저장된 문서, 사진 등 각종 중요 파일을 확장자명 ‘*.CRAB’으로 암호화하며, 윈도 바탕화면에 암호화 해제(복호화) 대가로 대시코인 등 가상화폐 결제를 요구하는 랜섬노트를 띄운다.

이어 “공격의 효과를 높이기 위해 특정 대상을 표적으로 한 타겟팅 공격이 증가하는 등 랜섬웨어 공격 방식이 날이 갈수록 교묘해지고 진화하기 때문에, 개인 사용자는 물론 기업과 기관에서도 랜섬웨어 감염 피해를 예방하기 위한 임직원 보안 의식 수준 강화 교육, 조직 보안 체계 강화 등의 노력을 기울여야 한다”고 당부했다.

현재 이스트시큐리티는 한국인터넷진흥원(KISA)과의 협력을 통해 국내에서 유포되는 랜섬웨어를 확인하고 사전 차단 조치를 진행하는 한편, 추가 공격에 대한 모니터링도 진행하고 있다.

통합 보안프로그램 알약에서는 이번 공격에 사용된 갠드크랩 랜섬웨어를 ‘Trojan.Ransom.GandCrab’, ‘Trojan.Downloader.X97M.Gen’등으로 진단 후 치료하고 있다. 알려지지 않은 변종 랜섬웨어 공격 역시 알약에 적용된 ‘랜섬웨어 행위기반 사전 차단 기술’로 방어 할 수 있다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)