이스트시큐리티가 ‘코로나19 실시간 현황’ 조회 프로그램으로 위장한 악성코드가 발견되었다고 25일 밝혔다.

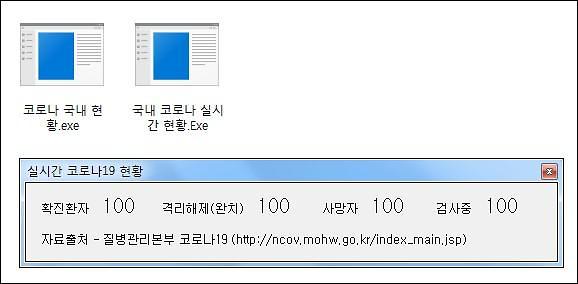

새롭게 발견된 악성코드는 ‘코로나 국내 현황’, ‘국내 코로나 실시간 현황’ 등의 파일명을 사용하는 실행 프로그램(EXE) 형태며, 파일을 실행하면 변종에 따라 ‘실시간 코로나19 현황’이라는 제목의 팝업창이 나타난다.

팝업창에는 실제 코로나19 감염 현황을 보여주는 것처럼, 확진환자, 격리해제(완치), 사망자, 검사중 등 4가지 항목과 그에 따른 숫자 정보가 나타난다.

이 과정에서 해당 악성 프로그램은 사용자 몰래 PC 임시 폴더에 또 다른 악성 코드를 자동으로 설치한다.

새롭게 생성된 악성코드는 실제 악성 행위를 수행하는 기능을 가지고 있으며, 감염되면 사용자 PC는 △원격제어 △키로깅 △화면 캡처 △추가 악성코드 설치 △정보 탈취 등 다양한 공격에 노출된다.

이스트시큐리티는 “이번에 발견된 악성 프로그램은 감염자 정보를 나타내는 4가지 항목의 숫자가 모두 100으로 고정되어 있고, 명령제어서버(C2)가 사설 IP 주소라는 점과 자사 공개용 백신 알약 등을 통해 보고된 감염 사례가 없는 점 등을 미뤄 보아 사전 테스트 목적으로 제작되고 있으며, 아직까지 본격적으로 유포되지는 않은 것으로 판단된다”며, “다만, 실제 RAT 악성 모듈이 포함되고 있어, 유사 변종 위협 가능성을 모두 배제할 수 없다”고 분석했다.

문종현 ESRC 센터장(이사)는 "최근 사이버 공격은 사회적 관심이 높은 사안을 악용해 사용자 심리를 노리는 공격 수법을 사용하고 있으며, 코로나19 경우도 감염 확산 초기인 지난 1월 하순부터 코로나(우한 폐렴) 키워드를 악용한 광고성 문자, 피싱 메일 등이 지속적으로 발견되고 있다"며 "코로나와 관련된 정보는 질병관리본부 공식 홈페이지 등 출처를 신뢰할 수 있는 곳에서 확인하는 것을 권장한다"고 당부했다.

새롭게 발견된 악성코드는 ‘코로나 국내 현황’, ‘국내 코로나 실시간 현황’ 등의 파일명을 사용하는 실행 프로그램(EXE) 형태며, 파일을 실행하면 변종에 따라 ‘실시간 코로나19 현황’이라는 제목의 팝업창이 나타난다.

팝업창에는 실제 코로나19 감염 현황을 보여주는 것처럼, 확진환자, 격리해제(완치), 사망자, 검사중 등 4가지 항목과 그에 따른 숫자 정보가 나타난다.

이 과정에서 해당 악성 프로그램은 사용자 몰래 PC 임시 폴더에 또 다른 악성 코드를 자동으로 설치한다.

이스트시큐리티는 “이번에 발견된 악성 프로그램은 감염자 정보를 나타내는 4가지 항목의 숫자가 모두 100으로 고정되어 있고, 명령제어서버(C2)가 사설 IP 주소라는 점과 자사 공개용 백신 알약 등을 통해 보고된 감염 사례가 없는 점 등을 미뤄 보아 사전 테스트 목적으로 제작되고 있으며, 아직까지 본격적으로 유포되지는 않은 것으로 판단된다”며, “다만, 실제 RAT 악성 모듈이 포함되고 있어, 유사 변종 위협 가능성을 모두 배제할 수 없다”고 분석했다.

문종현 ESRC 센터장(이사)는 "최근 사이버 공격은 사회적 관심이 높은 사안을 악용해 사용자 심리를 노리는 공격 수법을 사용하고 있으며, 코로나19 경우도 감염 확산 초기인 지난 1월 하순부터 코로나(우한 폐렴) 키워드를 악용한 광고성 문자, 피싱 메일 등이 지속적으로 발견되고 있다"며 "코로나와 관련된 정보는 질병관리본부 공식 홈페이지 등 출처를 신뢰할 수 있는 곳에서 확인하는 것을 권장한다"고 당부했다.

코로나19 실시간 현황’ 조회 프로그램으로 위장한 악성코드 화면.[사진=이스트시큐리티 제공]

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)