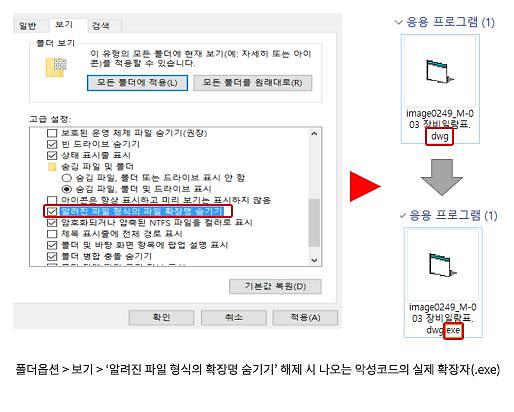

폴더옵션 > 보기 > ‘알려진 파일 형식의 확장명 숨기기’ 해제 시 나오는 악성코드의 실제 확장자(.exe) 화면. [제공=안랩]

안랩은 28일 유명 설계 프로그램인 '오토캐드'(AutoCAD)의 설계 도면 파일로 위장해 유포되는 악성코드를 발견했다며 사용자 주의를 당부했다.

이번 악성코드는 'imageXXX(숫자)_M-003 장비일람표.dwg'라는 이름으로 오토캐드 설계 도면 파일로 위장했다. 공격자는 사용자를 속이기 위해 파일명에 오토캐드 설계 도면 파일 확장자명(.dwg)을 붙였지만 실제로는 악성코드가 설치되는 실행파일(.exe)이라는 게 안랩 측 설명이다.

특히 이번 악성코드는 '셀프 할로잉'(Self Hollowing) 기법을 사용해 자신을 숨기고, 사용자 PC가 시작될 때마다 자동 실행되도록 설정하는 것이 특징이다. 셀프 할로잉 기법은 정상 파일 실행으로 위장한 가짜 프로세스를 추가 생성한 뒤 여기에 악성 행위를 삽입하는 방식이다.

감염 이후 악성코드는 공격자가 악성파일을 업로드해 놓은 클라우드 서버에 접속해 추가 악성코드를 다운로드한다. 이후 감염 PC에서는 원격 조종, 개인 정보 탈취 등 공격자의 설정에 따라 다양한 악성 행위가 이루어질 수 있다.

이와 같은 악성코드의 피해를 줄이기 위해서는 △'파일 확장명' 숨기기 설정 해제 △출처가 불분명한 메일의 첨부파일·URL 실행 금지 △백신 최신버전 유지 및 실시간 감시 기능 실행 △파일 실행 전 최신 버전 백신으로 검사 △OS(운영체제) 및 인터넷 브라우저(IE·크롬·파이어폭스 등), 오피스 소프트웨어(SW) 등 프로그램 최신 보안 패치 적용 등 필수 보안 수칙을 수행해야 한다.

양하영 안랩 분석팀장은 "현재 V3 제품군은 해당 악성코드를 진단 및 차단하고 있다"며 "익숙한 파일명이더라도 실행 전 파일 확장자를 꼭 확인하고, 출처가 불분명한 파일은 실행을 자제해야 한다"고 말했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)